الگوریتم AES

الگوریتم AES (Advanced Encryption Standard) توسط Vincent Rijmen و Joan Daemen در سال 1998 توسعه یافت. این الگوریتم ابتدا تحت نام Rijndael شناخته میشد و در نهایت به عنوان استاندارد رسمی ارتباطات امنیتی انتخاب شد. اولین بار این الگوریتم در سیستمهای امنیتی مختلفی مانند Wi-Fi Protected Access (WPA) و VPN استفاده شد.

AES (Advanced Encryption Standard) یکی از محبوبترین و امنترین الگوریتمهای رمزنگاری متقارن است. این الگوریتم توسط NIST (مؤسسه ملی استانداردها و فناوری) به عنوان استاندارد رمزنگاری انتخاب شد.

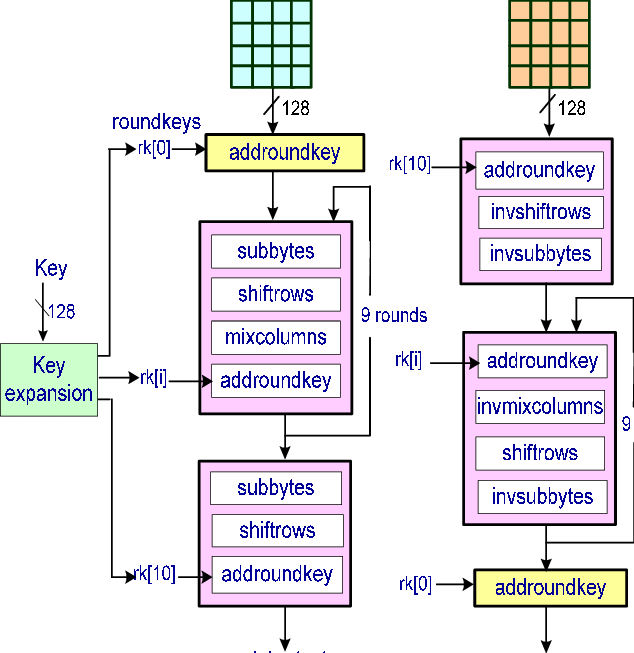

چگونگی کارکرد AES:

طول کلید: AES میتواند از کلیدهای با طول 128 بیت، 192 بیت و 256 بیت استفاده کند. طول کلید بیشتر یعنی امنیت بیشتر.

بلوکهای 128 بیتی: پیام به بلوکهای 128 بیتی تقسیم میشود. هر بلوک به صورت جداگانه رمزگذاری میشود.

چرخههای رمزنگاری (rounds): تعداد چرخههای رمزنگاری بسته به طول کلید:

برای کلید 128 بیتی: 10 چرخه

برای کلید 192 بیتی: 12 چرخه

برای کلید 256 بیتی: 14 چرخه

فرآیند رمزگذاری:

SubBytes: هر بایت با استفاده از یک جدول جستجوی ثابت جایگزین میشود.

ShiftRows: ردیفهای ماتریس به صورت دورهای جابجا میشوند.

MixColumns: ستونهای ماتریس با یکدیگر ترکیب میشوند.

AddRoundKey: یک کلید فرعی اضافه میشود که از کلید اصلی استخراج شده است.

این مراحل چندین بار تکرار میشوند تا امنیت پیام افزایش یابد.

مزایا:سرعت و کارایی: AES به دلیل ساختار کارآمد خود، برای سختافزار و نرمافزار مناسب است.

امنیت بالا: طول کلیدهای بزرگ و فرآیند پیچیده رمزنگاری، AES را بسیار مقاوم در برابر حملات میسازد.

AES (Advanced Encryption Standard) در زمینههای مختلفی کاربرد دارد. برخی از کاربردهای عملی آن عبارتند از:مرورگرهای وب: برای امنیت ارتباطات بین مرورگر و سرورها.

سیستمهای پرداخت بدون نظارت: برای امنیت اطلاعات مالی.

سیستمهای ارتباطی مخفی: برای ارتباطات محرمانه و امن.

سیستمهای پخش محتوا: برای امنیت محتوای دیجیتال.

سیستمهای اطلاعاتی دولتی: برای حفظ امنیت اطلاعات حساس.

الگوریتم AES به عنوان یکی از امنترین الگوریتمهای رمزنگاری شناخته میشود و تا به حال هیچ هک مهمی که به طور مستقیم این الگوریتم را شکست دهد، گزارش نشده است. با این حال، حملات جانبی (side-channel attacks) و ضعفهای پیادهسازی میتوانند به امنیت سیستمهایی که از AES استفاده میکنند، آسیب برسانند. برای مثال، حملات زمانبندی (timing attacks) و حملات توان مصرفی (power analysis attacks) میتوانند اطلاعاتی را از سیستمهای رمزنگاری شده با AES استخراج کنند

یک مثال عملی از حمله جانبی در رابطه با AES، حمله زمانبندی (Timing Attack) است. در این نوع حمله، حملهکننده توسط مشاهده زمانهای مختلفی که سیستم برای انجام عملیات رمزنگاری مختلف میبرد، اطلاعاتی دریافت میکند. به عنوان مثال، اگر یک حملهکننده میتواند زمانهای مختلفی که سیستم برای رمزنگاری بلوکهای مختلف میبرد را مشاهده کند، ممکن است او توانایی برای شناسایی نقاط ضعف در پیکربندی سیستم را داشته باشد.

یک مثال واقعی از این حمله، حملهای بود که در سال 2019 توسط گروهی از دانشمندان انجام شد و به نام حمله زمانبندی معروف است. . در این حمله، حملهکننده توسط مشاهده زمانهای مختلفی که سیستم برای انجام عملیات رمزنگاری مختلف میبرد، توانست اطلاعاتی دریافت کند که به او کمک کرد تا کلید رمزنگاری را شناسایی کند.

حمله زمانبندی (Timing Attack)

در این نوع حمله، مهاجم با اندازهگیری زمانهایی که یک سیستم برای انجام عملیات رمزنگاری میگیرد، میتواند اطلاعاتی را استنتاج کند که برای شکست سیستم رمزنگاری کافی باشد.

مراحل یک حمله زمانبندی:

مشاهده زمانهای رمزنگاری: مهاجم مکرراً درخواستهایی به سیستم ارسال میکند و زمانهای پاسخ را اندازهگیری میکند.

تحلیل تفاوتها: با تحلیل تفاوتهای زمانی برای درخواستهای مختلف، مهاجم ممکن است قادر به استنباط بخشهایی از کلید رمزنگاری شود.

ایجاد مدل زمانی: مهاجم از دادههای زمانی جمعآوری شده برای ایجاد مدلی از نحوه پردازش عملیات رمزنگاری توسط سیستم استفاده میکند.

استنباط کلید: با استفاده از مدل زمانی، مهاجم میتواند بخشهایی از کلید یا کل کلید را استنباط کند.

مقابله با حملات زمانبندی

برای مقابله با این نوع حملات، توصیه میشود:

پیادهسازیهای ثابت زمانی: الگوریتمها را به گونهای پیادهسازی کنید که زمان اجرای آنها برای همه ورودیها ثابت باشد.

نویز اضافه کردن: افزودن نویز به زمانهای پاسخ میتواند تحلیل زمانها را برای مهاجم دشوارتر کند.

آزمونهای امنیتی دقیقتر: پیادهسازیها باید تحت آزمونهای امنیتی دقیق قرار گیرند تا نقاط ضعف شناسایی و رفع شوند.

در آینده بیشتر در مورد الگوریتم های رمزنگاری صحبت خواهیم کرد.